2020年も9月となりましたが、マルウェア「Emotet」」の活動が活発化しているとのことで、ネットニュースで話題になり始めています。

このEmotet、中国人が自動翻訳したような文章でなく、日本語としてしっかりした文面なので不審な点を見分けづらくなっています。

このEmotetに限らず、マルウェアの手口はますます巧妙化してきています。

被害を受けない、感染してしまい周りにも被害を及ぼしてしまうような”加害者”にならないために、私たちにできることはあるのか・・・見ていきたいと思います。

まずは結論から。マルウェアの脅威にどう備える?

セキュリティ関連の話題はどうしても技術的な事が入ってきてしまうので、話がややこしい、長い、難しい。

まずは、今回改めて話題となっている「Emotet」を始めとするマルウェアによる被害に合わないために、私たちは何をすればいいのでしょうか?

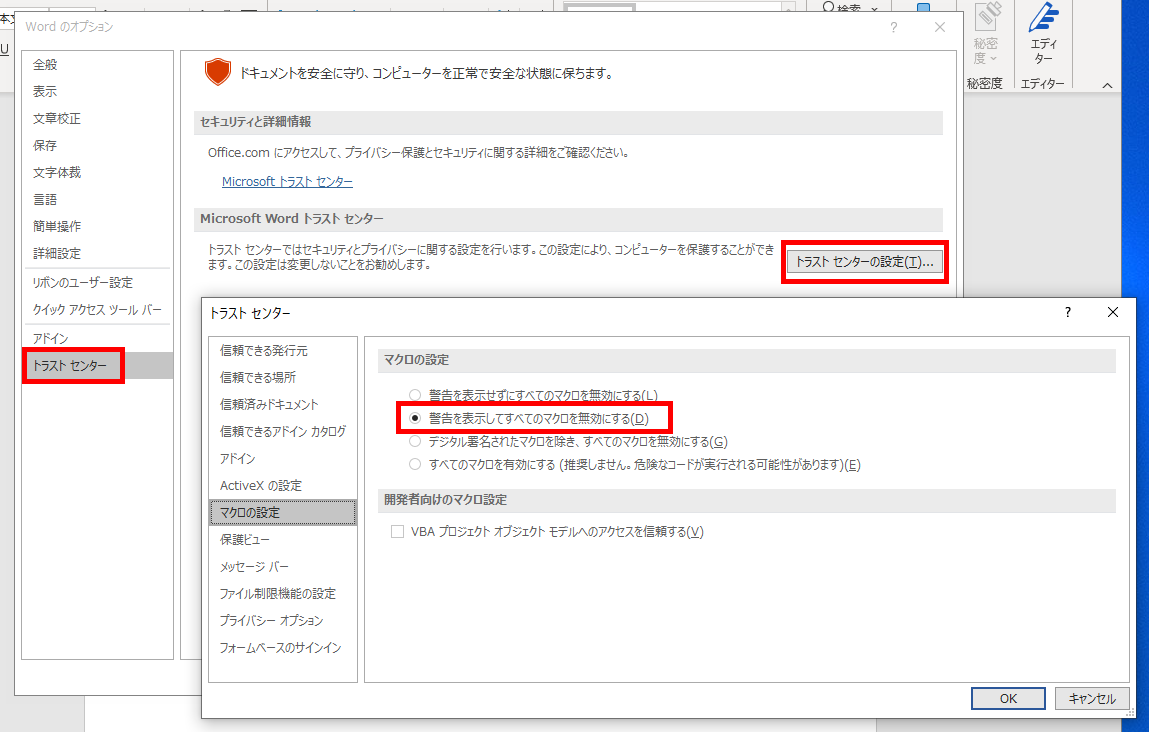

1,Microsoft Officeのマクロ設定の点検

話題のEmotetの場合、メールにMS Wordのファイルが添付されており、ファイル内に「マクロ」(=悪さを自動実行するプログラム)が仕組まれている、というケースが多くあります。

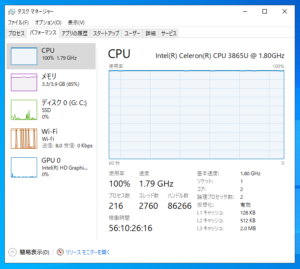

このマクロの設定について点検します。(MS Office 2019、Microsoft 365の最新版での手順となります。)

WordでもExcelでもOK。「ファイル」メニューから「オプション」を選択。

左側の一覧から「トラスト センター」をクリック。

「トラスト センターの設定(T)」をクリック。

「警告を表示してすべてのマクロを無効にする(D)」が標準で選択されているかと思います。念の為にチェックしておきます。

このようにしておけば、メールに添付された、”マクロが仕込まれたMS Officeファイル”を開いたとしても下の画像のように「セキュリティの警告」表示が出ます。

これにより仕込まれているマクロは実行されず無効の状態です。

逆に言えば、「マクロが無効」ということは、このファイルには何らかのプログラムが仕込まれている、という事です。

よほど信頼ができるものでない限り「コンテンツの有効化」ボタンは押してはいけません。すぐにファイルを閉じて、相手方に問い合わせをしましょう。

#翻訳、データ入力代行、書籍などの編集の作業においては、自動化、作業の効率化のためにWordやExcelのマクロが用いられることが多いです。納品時にはマクロを外した状態で送っていただくのですが、マクロが外されないで送られてしまうこともあるかも知れません。いずれにしてもマクロに関する「セキュリティの警告」表示が出たら、送信者に確認するようにしたほうがいいでしょう。

2,暗号化された.zipファイルには警戒を!

最近の「Emotet」の新たな手口として、パスワード付きzipファイルがメールに添付されている事例が報告されています。

zipを展開するためのパスワードはメール本文に書かれているのですが、この暗号化されたzipファイルの場合、ウイルス対策ソフトによっては悪意のあるファイルとして検知されない場合があるようです。

パスワード付きzipファイルがメールに添付されている場合、面倒ですが、送信者に確認するようにしましょう。

一部の企業などでは、セキュリティ対策と称して、zipファイルで暗号化されたファイルが添付されたメールを送った上で、改めてパスワードを送る、という手法が取られている場合が見受けられます。

[blogcard url=”https://news.yahoo.co.jp/byline/kurashigekotaro/20200521-00179494/”]

今のところ「Emotet」では、このような2度送る、という方式は取られてはいませんが、今後このような手法が取られることも考えられます。警戒はしておくに越したことはありません。

3,Gmail、G Suiteを使う、移行する

特に、自前のメールサーバーで運用している場合、、、危険です。

可能であればGmailに、企業/団体であれば、G Suiteに移行するのが安全です。

Gmail自体が暗号化されて送受信が行なわれています。送受信のたびに添付ファイルのウィルススキャンが行われているので、パソコンで稼働するウィルスソフトと二重でのチェックが行なえるようになるわけです。

コミュニケーションツールとしての進化だけでなく、膨大なスパムメールを排除し、セキュリティの強化という点では他に抜きん出たものがあります。

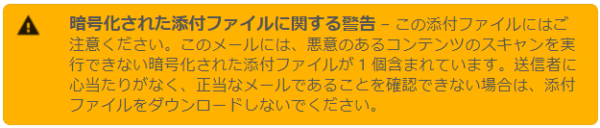

上記のような危険の可能性が高い「暗号化されたファイル」が添付されたメールには、次のような注意喚起を表示してくれます。

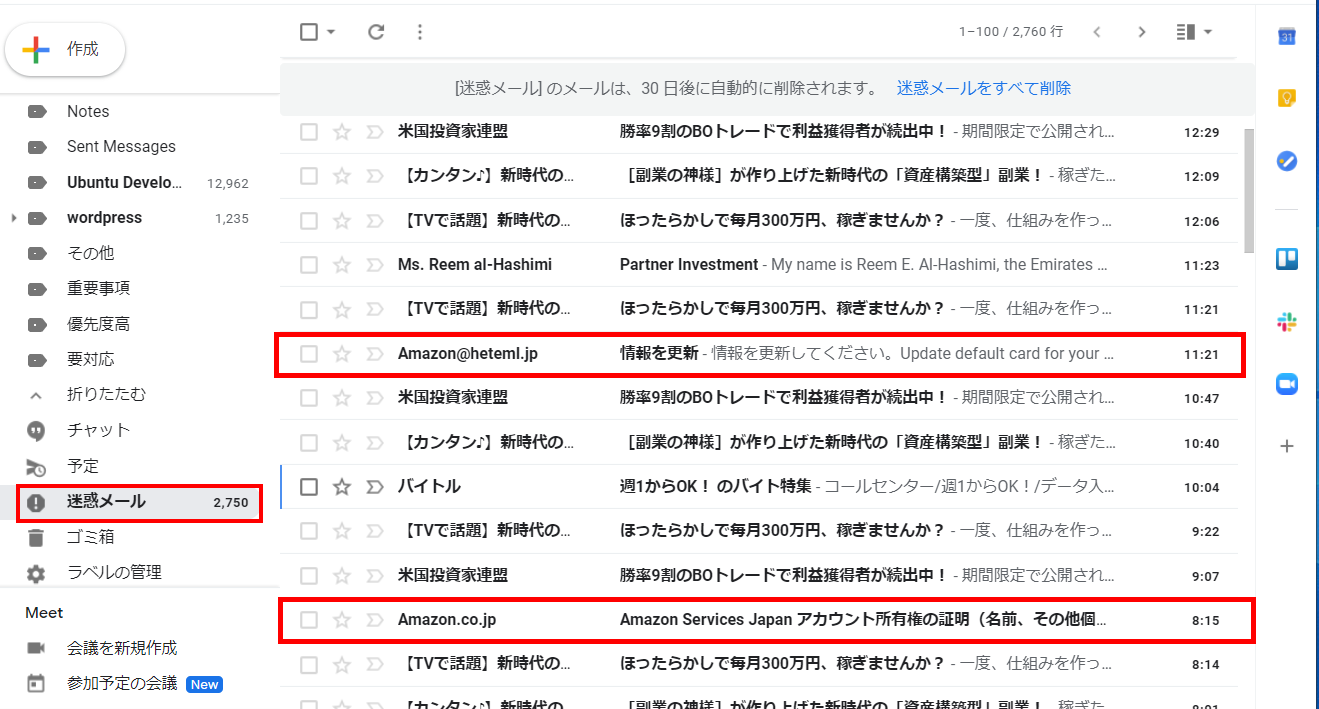

また、以前よりGmailのスパム対応には定評があります。

最近では精度が向上し、誤認識もかなり減ってきているようです。

「迷惑メール」を確認してみます。私の場合、30日間で2,750件もの迷惑メールが届いているのですが、これらは受信トレイをスルーしてくれるので、普段は全く目にすることがありません。ビクビク怖がりながらメールを利用する必要がありません。

迷惑メールの中身は一覧で見る限り、ひと目でスパムであるとわかるものがほとんどです。

しかし、中にはもっともらしいものもあって、手口が巧妙化してきている事が見て取れます。

そのような状況に対して、Gmailであれば、危険回避の対応をしてくれます。

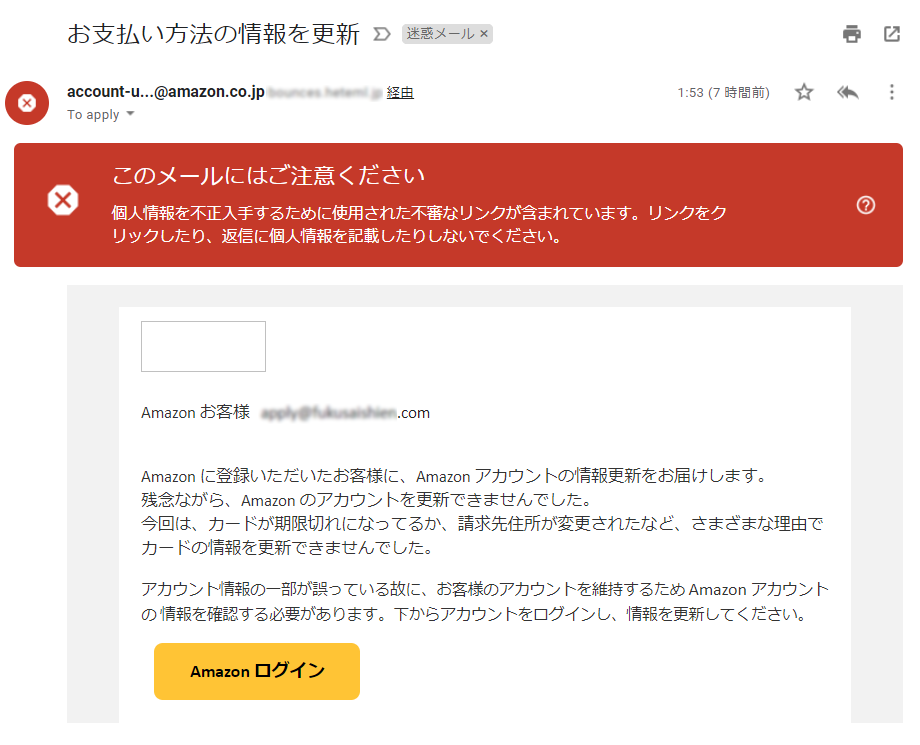

下の例はAmazonになりすましたメールなのですが、赤い枠表示で警告をしてくれています。

本来であれば、「Amazon ログイン」ボタンにリンクが貼ってあるのですが、クリックができないようにしてくれています。

同様に、文中にリンクがある場合でも、「迷惑メール」内に退避されたメールについても、クリックできないようにしてくれています。

4,Word, Excelファイルの中身の確認をGmail上で

Word、Excelファイルがメール添付で送られてきた時、Gmail上であれば添付ファイルのアイコンをクリックすればプレビューができます。

ここで中身が本物であることを確認するようにします。

その時、Microsoft Officeは起動しません。

Googleドキュメント、Googleスプレッドシートで表示されます。

これによりマクロの危険性の回避だけでなく、Microsoft Officeの脆弱性への対応にもつながることでしょう。

過信は禁物だけどGmailは強力

OutlookやThunderbirdなど、メールアプリを業務で使っている方は多いことでしょう。

その場合、メールシステムが自前だったり、ホームページのレンタルサーバー上で稼働するものだったり・・・。

昨今、ますます巧妙化してきているマルウェアに対するリスクはますます高まってきています。

2020年2月に、Gmailは新たなマルウェアスキャン技術について公表しています。これは、”マルウェア検知AI”により、「悪意のあるメール添付ファイル」を検知する、というものです。従来の強力な迷惑メール対応からさらに進化し、フィッシング攻撃やマルウェアから受信メールを保護してくれます。

[blogcard url=”https://pc.watch.impress.co.jp/docs/news/1237314.html”]

まだ100%安全というわけには行きませんが、リスクが大幅に低減されることには間違いありません。

今後ますます被害拡大が懸念されるEmotetとは

後先が逆になりましたが、マルウェア「Emotet」について。

以前から注意喚起がなされていたEmotetですが、今後は亜種も含めて被害の拡大が懸念されています。それはひと目で本物か悪意があるものかが判断しにくいほど巧妙なものとなっているからです。

まずは、Emotetによる被害として、思いつくままに上げると、次のようなリスクが懸念されます。

Emotetに感染するとどうなってしまうのか

- IDやパスワードなど、重要な情報が盗まれる

- PC内のデータを暗号化して本人が開けなくなる。データが破壊され、活動の足跡が消されてしまう

- 社内の他のPCにも感染させてしまう

- 社外へのマルウェアのばらまきの踏み台にされてしまう

早速被害が出てきています。

[blogcard url=”https://japan.zdnet.com/article/35159322/”]

端末のメールソフトで過去にやりとりをした関係者(職員、都道府県医師会職員、関係省庁職員など)の名前をかたり、過去に送受信したメール本文のコピーを含む内容の不審メールが全く無関係なサーバーを通じて、過去に送受信したメールアドレスに送信されるようになっていたという。送信者名は実在の関係者をかたっていたが、送信元アドレスは架空のものだった

Emotetについて、詳細は下記の記事をご覧いただければと思います。

[blogcard url=”https://www.lac.co.jp/lacwatch/alert/20200907_002276.html”]

[blogcard url=”https://www.jpcert.or.jp/newsflash/2020090401.html”]

[blogcard url=”https://internet.watch.impress.co.jp/docs/news/1275519.html”]